A G DATA vírusszakértői a zsaroló kémprogramok (ransomware) új, még veszélyesebb típusát fedezték fel, amely már nem csupán az egyes fájlokat, hanem a teljes merevlemezt titkosítja. A Petya az első olyan zsarolóprogram, amely a teljes merevlemezt zárolja, méghozzá rendkívül gyorsan. A Petya készítőinek célkeresztjében a cégek állnak. Az e-mailben érkező […]

G Data

A Microsoft felhőszolgáltatásában elérhetővé vált a G Data vírusvédelmi szoftvere. Az amerikai vállalat ezzel olyan biztonsági megoldást kínál, amely megfelel a legszigorúbb európai adatvédelmi szabályoknak. A G Data a német TeleTrust Szövetség „IT Security Made In Germany” kezdeményezésének egyik alapító tagja, ezért támogatja azokat az informatikai megoldásokat, amelyek esetében a felhasználók […]

A sok ingyenes szoftver mellett egy sor olyan alkalmazás is felkerül a számítógépekre, amelyeket a felhasználók eredetileg nem akartak telepíteni. A gépek pedig lelassulnak, és kéretlen reklámokat jelenítenek meg. Az egyik probléma mindezzel, hogy a PUP alkalmazásokba jogilag nehéz belekötni: az internetezők a beleegyezésüket adják az adataik továbbításához és a […]

Elavult verziók, biztonsági rések, az interneten terjedő és előre telepített kártevők – a G Data előrejelzése szerint ezek várnak az androidos telefonokra 2016-ban. A biztonsági cég szerint jelenleg az egyik legnagyobb problémát az jelenti, hogy az Android esetében nem a Google, hanem a telefongyártók azok, akiknek ki kell adniuk a […]

Először is ne essünk pánikba, ha egy zsaroló vírus megfertőzte a számítógépedet, mert az egészen biztosan csak ront a helyzeten — figyelmeztetnek a G Data szakértői. Az első és legfontosabb, hogy a fertőzött számítógépet húzzuk le a hálózatról, hogy a fertőzés ne tudjon átterjedni más gépekre. Adott esetben a gépet […]

Mivel a zsaroló kártevők által titkosított adatokat nem lehet visszanyerni, a legfontosabb mind az otthoni, mind a vállalati felhasználók számára, hogy folyamatosan biztonsági másolatokat készítsenek adataikról — figyelmeztetnek a G Data szakemberei. Ideális esetben naponta készül ilyen másolat, amelyet azután a számítógéptől teljesen külön tárolunk, ami azt jelenti, hogy a […]

A vírusirtó szoftverek gyártói évek óta koncentrálnak arra, hogy blokkolják a titkosító kártevők működését. A védelem alapját még mindig a rendszeresen frissített vírusleírások (szignatúrák) képezik, de ezek rendszeres frissítése már messze nem elegendő a védelemhez. A proaktív, magatartás alapú védelem célja, hogy szignatúrák nélkül is felismerje a kártevőket, pusztán az […]

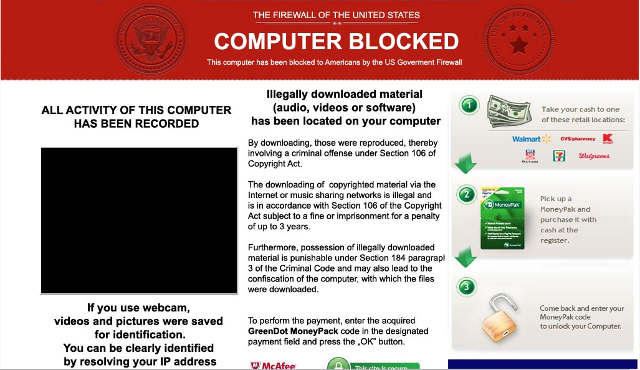

A zsaroló kártevők terjesztésére rendszerint az emberek megtévesztésének (social engineering) segítségével kerül sor — áll a G Data közleményében. Az embereknek hajlamuk van arra, hogy segítsenek egymásnak, és motiváltak arra is, hogy elkerüljék a problémákat. A bűnözők pedig kihasználják ezeket a tulajdonságokat. Egy tipikus példa a hamis megrendelési visszaigazolás. Ezekhez […]

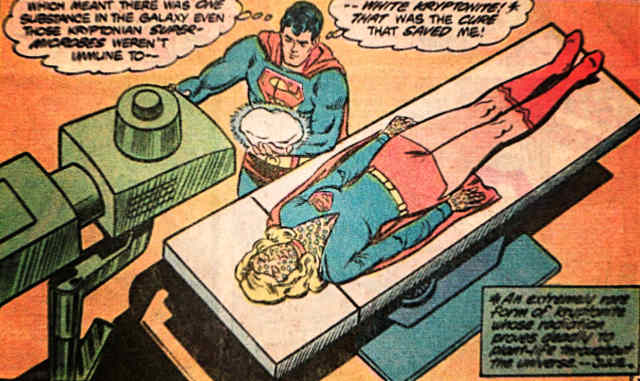

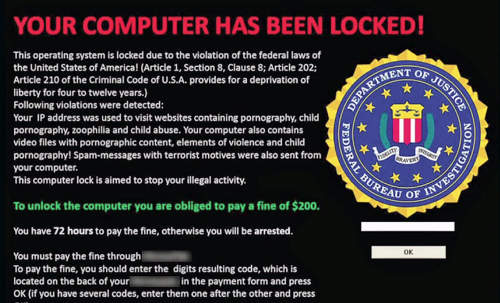

Egy zsaroló vírus (angolul ransomware) ugyanazt teszi elektronikus formában, mint egy hagyományos bűnöző: elvesz tőlünk valamit, majd pénzt kér azért, hogy visszaadja. Ezek a kártevők két fő típusba sorolhatóak: az első a titkosító trójaiak, a második pedig a képernyőzárak. A titkosító trójaiak módszeresen végigsöpörnek a merevlemezen, és úgy módosítják a […]

A Lenovo proaktívan együttműködött a G DATA-val – egy számítógépes biztonsági kutató és tanácsadó céggel karöltve –, hogy részletesen megismerjék a rosszindulatú vírusokról végzett kutatásukat — áll a kínai társaság szerkesztőségünkhöz eljuttatott nyilatkozatában. Ebben a folyamatban megtudtuk, hogy a G-DATA elemzett egy harmadik féltől vásárolt telefont. A G DATA saját […]

![Validate my RSS feed [Valid RSS]](https://www.minuszos.hu/wp-content/uploads/logos/valid-rss.png)